,

COMO ENCOMENDAR UM TESTE DE pENTEST

Embora as pessoas que trabalham no setor de segurança de TI possam considerar essa questão tão trivial quanto “Como encomendar um carregador de telefone”, para muitos, escrever um pedido de compra para um teste de penetração pode ser como projetar uma usina nuclear.

- O que todos esses nomes estranhos e abreviaturas significam?

- O teste da caneta é o mesmo que uma auditoria?

- O que será realmente testado e o que isso envolve?

- Espero que eles não me façam perguntas ...

Estas são provavelmente as primeiras perguntas que ocorrem aos comerciantes ou trabalhadores de compras em uma onda de estresse. E essa é a razão pela qual decidimos ajudá-lo a responder a essas perguntas e ao mesmo tempo aliviá-lo do estresse de escrever uma descrição desse tipo de projeto. Vamos simplesmente mostrar-lhe como escolher e pedir um PENTEST LINUX como um profissional.

Teste de caneta ou auditoria

Como com todas as explicações, existem muitas definições diferentes neste caso também. É por isso que vamos tentar descrevê-los da maneira que OBSERVAMOS, como os hackers.

Auditoria - como o próprio nome sugere, pode ser comparado com precisão ao controle de impostos (que é opcional neste caso). Você convida uma equipe de especialistas para sua empresa ou servidor e fornece acesso, toda a documentação disponível e colabora com eles o máximo possível. Com base nesses documentos e acessos, eles desenvolverão um relatório sobre a segurança do seu servidor, soluções e empresa, e descreverão as etapas que você deve seguir para melhorá-los. Alternativamente, eles irão aconselhá-lo a cumprir algum regulamento.

Pen test - uma abreviação para o “teste de penetração”, é um ataque de hacking real controlado. Imagine publicar um desafio on-line como “Hack me!” A diferença está no fato de que os white hats assinaram um contrato com você, os termos e procedimentos do processo de teste foram acordados e você também assinou um acordo de não divulgação. Por um determinado período de tempo, eles realmente tentarão invadir seu aplicativo, empresa ou rede; no entanto, logo em seguida, eles demonstrarão suas vulnerabilidades não apenas na prática, mas também oferecerão uma solução de como corrigi-las.

Então, o que é melhor?

Como tudo na vida, ambos os métodos têm suas vantagens e desvantagens. No entanto, você é o único responsável pela escolha, pois precisa julgar o que é melhor para você e para as suas necessidades. Com toda a honestidade, os hackers preferem testes de penetração, pela simples razão: “Um exemplo prático vale mais que mil palavras. Você não pode argumentar contra isso ”. Essa é a razão pela qual este blog é dedicado O PENTEST ANDROID.

A escolha do tipo de teste da caneta depende, obviamente, do assunto a ser testado, se é

- uma aplicação web

- uma aplicação móvel

- a infraestrutura

- um dispositivo IoT

- …

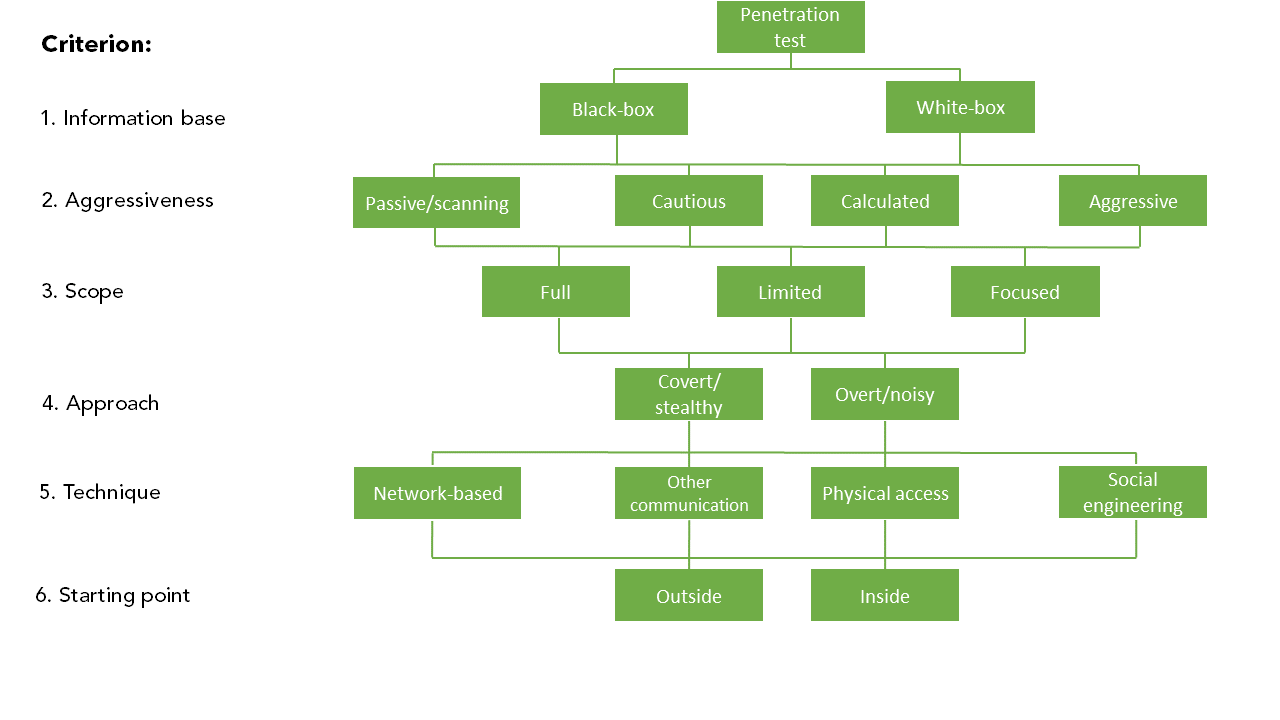

É muito importante esclarecer isso desde o início. Se você está apenas preparando a descrição do projeto e não é o próprio cliente, peça uma explicação sobre o que o assunto a ser testado realmente é. Posteriormente, você pode prosseguir para selecionar o tipo de teste de caneta. O Escritório Federal Alemão de Segurança da Informação produziu uma excelente visão visual para a escolha de um tipo concreto de teste de caneta:

Ele pode ser comparado aos labirintos das crianças que você pode encontrar em colchas de papel em buffets. Você pode simplesmente encontrar o caminho de cima para baixo respondendo às perguntas em linhas.

Base de Informação

Inclui as informações que os “atacantes”, ou seja, os testadores de penetração, usam para realizar o teste. Black Box - simplesmente disse, sem conhecimento prévio da aplicação. O teste é realizado sem o conhecimento de como o aplicativo é programado e em qual programa, ou sem dados no esquema de rede ou na maneira como ele funciona. A única informação que os testadores de penetração possuem é como o assunto a ser testado é usado por seus usuários regulares. A caixa preta é a forma mais comum de teste. Caixa branca - como você já deve ter adivinhado, essa é a situação oposta, se você decidir fornecer todas as informações disponíveis e / ou colaborar durante o teste.

Agressividade

A questão de quão “violento” um LINUX PENTEST DO FAMILIA BSD deve ser durante o teste, no intervalo entre “observar mas não tocar” para “fazer o que você sabe”, é geralmente apropriado perguntar apenas em casos específicos se alvos realmente sensíveis estão sendo testados , como redes industriais. Se uma aplicação web ou móvel estiver prestes a ser testada, você definitivamente desejará permitir que os testadores de penetração experimentem todas as maneiras possíveis de hackear você. Porque então os atacantes vão tirar as luvas.

Âmbito do teste

A definição correta do escopo do teste, ou vice-versa, o que não deve ser testado, é um ponto-chave que precisa ser esclarecido desde o início. Antes de realizar o teste, os testadores de penetração perguntarão novamente sobre o escopo do teste, a fim de evitar mal-entendidos. É importante lembrar que, se o teste de caixa preta for executado (sem conhecimento), os testadores de penetração dependem da descrição do projeto fornecida por você. Eles não podem dizer facilmente se algum dos servidores com os quais o aplicativo se comunica pertence a um terceiro e somente usa seu domínio ou se há algum aplicativo no servidor que você não deseja testar.

Abordagem

Como acessar o teste? "Rápido e furioso", em outras palavras, sem medo de ser revelado, ou "discretamente como um ninja"? Na maioria dos casos, o cliente opta por não ocultar nada porque sabe do teste e da data de seu desempenho, e o objetivo é monitorar o comportamento do aplicativo. No entanto, há uma exceção ao testar um sistema IDS / IPS ou a resposta do departamento de segurança ao ataque de hackers. No entanto, deve-se ter em mente que, na versão “ninja”, os testadores de penetração precisarão de muito mais tempo.

Técnica

A escolha da técnica de “teste” depende, é claro, do assunto a ser testado. Na maioria dos casos, ele está sendo testado em uma rede, seja pela Internet ou pela sua rede local. As únicas exceções incluem casos em que dispositivos físicos (por exemplo, PLCs), pessoas ou técnicas de engenharia social precisam ser manipulados.

Ponto de partida

Finalmente, essa é uma questão organizacional que responde se é possível realizar o teste diretamente de nosso escritório confortável via Internet (ou conexão VPN) ou se o teste ocorrerá nas instalações do cliente. Por exemplo, se o acesso remoto não for possível por qualquer motivo. Claro, nós preferimos a primeira opção.

Mas como será o teste realizado? O que será testado e como? Quais vulnerabilidades podem ser detectadas? Vamos tentar responder isso nas seguintes linhas.

Métodos

A escolha do método que determina o procedimento e o escopo do teste depende do assunto a ser testado. Há extensos artigos e discussões disponíveis sobre os métodos individuais e suas vantagens e desvantagens. Por simplicidade, listaremos apenas os mais apropriados para a maioria das pessoas dentro da categoria.

Aplicativos da web

Guia de teste do OWASP (v4) * - Às vezes chamado de OTGv4. Se você gostaria de testar seu aplicativo da web, esta é a melhor escolha para você.

Aplicações móveis

OWASP Mobile Security Testing Guide * - OWASP MSTG - Este é um método de teste abrangente para as plataformas Android e iOS, cujos testes estão em conformidade com o padrão OWASP MASVS (se você usá-lo).

A infraestrutura

Manual de Metodologia de Teste de Segurança de Código Aberto - OSSTMM - Você pode encontrar essa abreviação em quase todos os pedidos de testes de penetração de infra-estrutura. No entanto, este é um método formal, não um guia de teste. Você não pode atrapalhar algo simplesmente mencionando-o na coluna Métodos.

Indústria / ICS / SCADA

Securea

- Ainda não existe um método de teste abrangente para esses sistemas. Atualmente estamos trabalhando nisso.

- Ainda não existe um método de teste abrangente para esses sistemas. Atualmente estamos trabalhando nisso.

* Por favor, preencha a coluna Métodos com o nome completo do método ou sua abreviação. Se você escrever apenas OWASP, é como se você deseja obter LEGO para o Natal. A abreviatura OWASP refere-se a uma organização sem fins lucrativos que abrange a publicação de vários desses métodos. Existem apenas dois deles nesta seção.

O que pensar antes do teste de penetração

Preço - Se você deseja preparar uma oferta de preço ou está iniciando um procedimento de seleção, a primeira coisa que o pen tester solicitará é uma visualização do aplicativo (eventualmente seu guia do usuário) ou outra descrição de sua funcionalidade (melhor com imagens). Para poder determinar a carga de trabalho e o escopo do assunto a ser testado, precisamos conhecer o tipo de aplicativo e sua funcionalidade. Com base nessas informações, é possível definir uma estimativa de tempo (e, portanto, financeira) muito precisa, bem como verificar os termos da descrição do projeto. Assim, se alguém responder imediatamente à sua oferta / proposta sem estar interessado no tipo de pedido ou teste solicitado, a qualidade do resultado desta oferta deve ser questionada.

Não faça um teste no ambiente de produção - não é uma boa ideia. Embora tentemos evitar atividades “destrutivas”, às vezes o aplicativo pode ser desativado ou os dados de outros usuários são modificados inadvertidamente (excluídos). Portanto, realizamos testes em outro ambiente (por exemplo, em uma caixa de areia), mas isso deve ser idêntico ao ambiente de produção (e conter dados de teste). Também não é desejável implantar novas versões no ambiente durante o teste, pois isso afeta os resultados do teste. Há outras razões descritas nos seguintes pontos.

Faça um backup - Um backup deve ser feito antes do teste de penetração, idealmente um instantâneo do sistema operacional e do banco de dados. Durante o teste, uma enorme confusão é feita no aplicativo, portanto, é mais fácil restaurar todo o ambiente. O mesmo se aplica ao teste de aplicativos móveis com um backup da web.

Vamos querer o ambiente para nós mesmos - Se possível, vamos querer manter o ambiente de testes para nós mesmos. Isso é especialmente verdadeiro para aplicativos da web. A razão por trás disso é a facilitação de testes e a minimização de complicações. Nesse caso, sabemos que todas as condições que ocorrem durante o teste são causadas por nós e não por outra pessoa. Além disso, não precisamos nos preocupar que afetemos inadvertidamente os testes de outra pessoa.

Data de realização - Ao planejar a data de implementação, deve-se prever que o teste da caneta seja normalmente realizado por dois testadores de caneta e, portanto, reserve um período de tempo suficiente para eles. Nem todas as tarefas podem ser executadas simultaneamente. Cinco vezes mais pessoas não testam uma coisa cinco vezes mais rápido.

O que nós exigimos de você

Pessoas de contato

- Vamos precisar de duas pessoas de contato disponíveis durante o período de implementação do teste da caneta. Contato técnico - uma pessoa que podemos contatar se o aplicativo parar de funcionar ou se precisarmos de uma consulta técnica. Contato de escalonamento - uma pessoa que pode ser contatada com urgência em caso de ocorrência de vulnerabilidades graves que possam comprometer o ambiente de produção. Nesse caso, recomendamos que você faça uma correção imediatamente e não espere por um relatório nosso.

Acesso

- Os testadores de pen precisam de acesso a redes, aplicativos, VPN e assim por diante. Portanto, especialmente em grandes organizações onde processos complicados são implementados, é bom considerar este fato antecipadamente para garantir tempo suficiente para fornecer acesso.

serviços web

- Se os serviços da Web forem o assunto a ser testado, você também precisará preparar solicitações de amostra funcionais além da descrição da chamada (por exemplo, WSDL) ou dos projetos de teste (SoapUI) diretamente.

Aplicação móvel

- Se o aplicativo móvel for o assunto a ser testado e ainda não estiver publicado, precisaremos de um pacote de aplicativos ou de seu código-fonte (se necessário).

Exemplo

Nunca solicite um teste de penetração da seguinte maneira:

Senhoras e senhores,

Gostaria de lhe pedir uma oferta para o teste de segurança do nosso site de intranet.

Consiste em dois servidores: Apache e Mysql.

Uma data possível de testes é da próxima segunda a quarta-feira.

Atenciosamente,

Cliente

Procedimento de seleção para um teste de penetração da web do módulo LOL, aplicação QWERTY dentro do projeto IMHOLOL

Descrição: Esta é uma aplicação divertida do departamento PWND para gerenciar clientes HEH usando HAHA

Gama: 42 formulários

Tecnologias usadas: Apache, Linux, HTML

Requisitos de teste: OWASP, OSSTMM, CWE, NIST, CVE, CISSP

Data de realização: 1 a 5 de novembro de 2017

Perguntas adicionais não são possíveis.

Companhia E

E, finalmente, apenas uma prévia do tipo de pedido que gostaríamos de receber de você:

Senhoras e senhores,

Eu gostaria de pedir que você fizesse uma oferta para o teste de penetração do aplicativo da web AWESOMEAPP.

Você pode experimentar o aplicativo de demonstração em https://demo.awesomeapp.sk, login demo: demo

Exigimos um teste de penetração de caixa preta em conformidade com o Guia de teste do OWASP.

O teste deve ser realizado em um ambiente de teste especial disponível on-line em novembro.

Para perguntas adicionais, não hesite em entrar em contato comigo.

Atenciosamente,

Super cliente

Estamos ansiosos para suas ordens;)